Bewertung:

Die Rezensionen zu „Cyberspionage“ zeigen ein Buch, das sowohl faszinierend als auch umstritten ist, mit gemischten Meinungen zu seinem Inhalt und seinen ethischen Implikationen. Während einige Leser den informativen Charakter und die technische Abdeckung des Buches schätzen, kritisieren andere die Sensationslust und die unnötigen Details, insbesondere in Bezug auf das Internetverhalten. Insgesamt wird das Buch als hilfreiche Ressource für Eltern angesehen, die sich um die Online-Aktivitäten ihrer Kinder sorgen, auch wenn nicht jeder Leser es für geeignet oder ethisch vertretbar hält.

Vorteile:Das Buch ist gut geschrieben und bietet einen faszinierenden Überblick über Spionagetechniken und -werkzeuge sowie praktische Ratschläge für Eltern, die sich um die Online-Sicherheit ihrer Kinder sorgen. Viele Leser finden die Informationen informativ, und einige schätzen die Klarheit, mit der Computer- und Netzwerkgrundlagen sowie verschiedene Spionagemethoden erklärt werden. Die Autoren warnen auch vor den Risiken und Folgen des Spionierens.

Nachteile:Kritiker halten das Buch für sensationslüstern, mit unnötigen und möglicherweise unangemessenen Inhalten, die von der Botschaft ablenken. Einige argumentieren, dass das Buch zu viel Zeit auf die Grundlagen verwendet und nicht genügend Tiefe für spezifische Werkzeuge oder umfassende Softwarelösungen bietet. Andere fühlen sich in Bezug auf die Ethik der Spionage, wie sie im Buch diskutiert wird, im Zwiespalt und sind der Meinung, dass das Buch sich nicht an erfahrenere Leser wendet.

(basierend auf 13 Leserbewertungen)

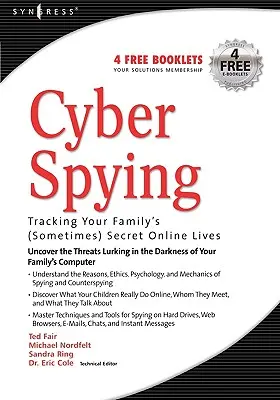

Cyber Spying: Tracking Your Family's (Sometimes) Secret Online Lives

Cyber Spying Tracking Your Family's (Sometimes) Secret Online Lives zeigt alltäglichen Computernutzern, wie sie zu Cyber-Spionen werden können. Es führt die Leser durch die vielen verschiedenen Aspekte, die mit dem Ausspionieren von Personen im Internet verbunden sind. Es beginnt mit einer Erklärung der Gründe und der Ethik, deckt die Psychologie des Spionierens ab, beschreibt Computer- und Netzwerkgrundlagen und führt den Leser Schritt für Schritt durch viele gängige Online-Aktivitäten und zeigt, was getan werden kann, um sie zu gefährden. Der letzte Abschnitt des Buches beschreibt den Schutz der persönlichen Privatsphäre und Techniken zur Abwehr von Spionage. Durch die Vermittlung von Theorie und Beispielen versetzt dieses Buch die Leser in die Lage, die Kontrolle über ihre Computer zu übernehmen und sich sicher zu fühlen, dass sie die verschiedenen Online-Aktivitäten ihrer Familie im Auge behalten können.

⬤ Experten-Autoren haben bei Fortune-500-Unternehmen, der NASA, der CIA und der NSA gearbeitet und arbeiten jetzt alle bei Sytex, einem der größten staatlichen Anbieter von IT-Dienstleistungen.

⬤ Zielt auf einen Bereich ab, der in anderen Büchern nicht behandelt wird: Black-Hat-Techniken für die Computersicherheit auf der Ebene des Personalcomputers.

⬤ Zielt auf ein breites Publikum ab: PC-Benutzer, insbesondere diejenigen, die sich für die Online-Aktivitäten ihrer Familien interessieren.